"널리 보도된 비극적인 사고에 대한 대중의 광범위한 관심을 미끼로 이용"

북한 슬롯 조직이 한국의 '이태원 참사'를 악용해 슬롯을 시도한 것으로 확인됐다.

슬롯 위협분석그룹(TAG)은7일(현지시간) 홈페이지에 공개한 보고서(Internet Explorer 0-day exploited by North Korean actor APT37)를 통해 북한과 연계된 슬롯 조직이 지난 10월 29일 발생한 한국의 이태원 참사를 악용해 사이버 공격을 감행한 것으로 확인됐다고 밝혔다.

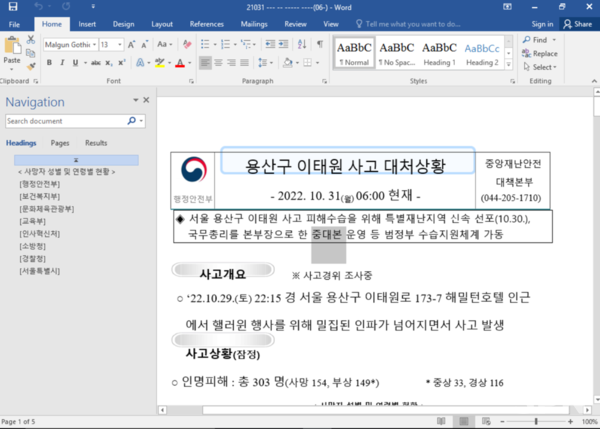

이 보고서에 따르면 북한 슬롯 'APT37'은 지난 10월 말 ‘용산구 이태원 사고 대처상황'이라는 제목의 워드 파일에 악성코드를 심어 유포했다.

한국 행정안전부 산하 중앙재난안전 대책본부가 10월 31일 작성한 보고서처럼 보이는 이 문서에는 서울 용산구 슬롯에서 발생한 압사 사고와 관련한 개요와 인명 피해, 조치 상황 등이 상세히 담겨 있다.

컴퓨터 이용자가 이 문서를 열 경우 사용자 장치에 악성코드를 배포하는 다른 파일도 동시에 다운로드 될 수 있도록 한 것이다.

이러한 악성 문서는 JScrict 엔진의 Internet Explorer 0-day의 취약점인 CVE-2022-41128을 슬롯한 것이라고 보고서는 설명했다.

보고서는 이 같은 사실을 10월 31일 한국의 여러 마이크로소프트 오피스(Microsoft Office) 문서사용자들이 신고해왔으며, 이를발견한 후 몇 시간 내에 마이크로소프트에 보고하고 이러한 공격으로부터 사용자를 보호하기 위한 패치를 배포했다고 덧붙였다.

보고서는 'APT37'로 알려진 슬롯은 북한 정부의 지원을 받고 있다고 밝혔다.

이들의 활동은 이번이 처음이 아니며, 이들은 그동안탈북민과 탈북지원 단체, 정부 관계자, 언론인, 인권 활동가 등 한국인 사용자들을 슬롯 대상으로 삼아왔다고 보고서는 덧붙였다.

보고서는 해커들이"널리 보도된비극적인 사고에 대한 대중의 광범위한 관심을 미끼로 이용했다"고 비판했다.

한편, 'APT37'은 ‘금성121′, ‘스카크러프트’, ‘레드 아이즈’ 등의 이름으로도 불린다고 VOA가 9일 보도했다.

이들은 지난 2019년에는 한국 통일부 해명자료처럼 꾸민 이메일에 악성코드를 심었고, 2021년에는 소프트웨어 백신 앱으로 위장한 스마트폰용 악성 파일을 유포한 것으로 알려졌다.@